Toma de datos o Information Gathering

Los ataques

1. Preámbulo

En este periodo de crisis, desde hace varios meses hemos visto un recrudecimiento de los ataques cibercriminales, que aprovechan la vulnerabilidad de las instalaciones y la falta de experiencia y atención de los usuarios para infiltrarse en las redes empresariales, con la finalidad de para robar y encriptar todo tipo de datos sensibles, para monetizarlos de varias maneras.

Como resultado, las empresas están aumentando sus exigencias de medios de protección y análisis y las auditorías de seguridad se están generalizando en grandes, medianas y pequeñas empresas.

Ahora se integran con regularidad en las especificaciones durante los estudios de mercado.

La entrada en vigor del RGPD (Reglamento General de Protección de Datos) hace varios años, ciertamente ha contribuido a poner de manifiesto los problemas de seguridad de los datos entre los responsables empresariales.

Uno de los efectos inmediatos de esta toma de conciencia es el aumento significativo de los requisitos de competencias cibernéticas y las certificaciones inherentes. (CISSP, CCSP, CEH, CHFI, CISM, etc.).

2. Tipos y metodologías de los ataques

Antes de llegar al corazón de este tema y detallar el proceso de information gathering (o recopilación de información) sobre un objetivo, es necesario entender completamente la metodología de un ataque que consistirá en una prueba de intrusión implementada en el marco de unas especificaciones predefinidas.

Asimismo, es importante entender que la prueba de intrusión, a menudo llamada "pentest", solo es una etapa de la auditoría de seguridad que también incluye el análisis funcional de la organización, el examen de las configuraciones de código y el análisis de riesgo, sin los que la auditoría sería limitada.

3. La evolución de la criminalidad

El perfil...

El análisis de los riesgos

Como se ha mencionado anteriormente, otro elemento de la auditoría de seguridad es el análisis de los riesgos del SI.

La norma ISO 27001 (revisada en 2013) define la gestión de riesgos como el conjunto de actividades coordinadas destinadas a dirigir y controlar una organización frente al riesgo. En general, hay tres propósitos para la gestión de riesgos de los SI:

-

Mejorar la seguridad de los sistemas de información.

-

Justificar el presupuesto destinado a la seguridad del sistema de información.

-

Demostrar la credibilidad del sistema de información gracias a los análisis realizados.

Aunque muchos de estos ya no se usan o son confidenciales, se estima que existen más de 200 métodos de gestión de riesgos.

Esta abundancia provoca una gran diversidad en los enfoques de los riesgos de seguridad.

Junto a estos métodos de análisis de riesgos, existe una familia de normas ISO, en concreto la norma ISO 27005 (revisada en 2011), que describe detalladamente los requisitos en materia de gestión de riesgos relacionados con la seguridad de la información.

Los tres métodos más populares actualmente son los siguientes:

-

EBIOS (expresión de necesidades e identificación de objetivos de seguridad): un método apoyado por ANSSI.

-

MARION (método de análisis de riesgos informáticos...

La prueba de intrusión

Una prueba de penetración (penetration test o pentest en inglés) es un método para evaluar la seguridad de un sistema de información.

Consiste en simular el ataque de un usuario malicioso o incluso de un software malicioso.

A continuación, se analizan los riesgos generados a causa de una mala configuración de un sistema, un defecto de programación o una vulnerabilidad relacionada con la solución verificada.

El objetivo principal de esta maniobra es encontrar vulnerabilidades explotables para proponer un plan basado en contramedidas destinadas a mejorar la seguridad del sistema objetivo.

La prueba de intrusión va a validar o no las potenciales vulnerabilidades que se han mostrado durante una auditoría de riesgos, explotándolas y recuperando evidencias que definirán y clasificarán los riesgos en los que se ha incurrido en el informe de auditoría.

1. Los actores del hacking

Existen principalmente tres tipos de perfiles en el mundo de la seguridad informática:

-

El hacker, también llamado white hat, se define en estos términos:

El informático que utiliza sus conocimientos sobre seguridad informática para encontrar y explotar debilidades.

-

El pirata, también llamado black hat.

-

El pentester, un hacker que ha decidido convertir su pasión en un trabajo y vivir de ello.

Los pentesters siguen metodologías...

Metodología de una recogida de información o information gathering

Al igual que sucede con la prueba de penetración, el proceso information gathering sigue un método determinado:

-

Ingeniería social (social engineering).

-

Recogida de información de tipo OSINT (foot printing o passive information gathering).

Dentro de un marco legal, definido en el contrato, esta recogida de información pasará del tipo pasivo al tipo activo, es decir:

-

Escaneado y mapeo de la red dentro del perímetro de las acciones definidas en las especificaciones.

-

Detección de puntos débiles y vulnerabilidades de los objetivos implicados.

-

Análisis de los datos recopilados y definición de posibles vectores de ataque.

-

Prueba sobre los objetivos.

Como la ingeniería social es el tema de un capítulo completo en este libro, nos vamos a centrar en la recopilación de información. En una auditoría de caja negra, el pentester solo dispondrá de una pequeña parte de la información, como un sitio web, un dominio, una persona o una empresa. Sin embargo, Internet le ayudará porque hay muchas fuentes de datos públicos (OSINT) y legales que permiten recuperar información valiosa de los datos que obran en nuestro poder. Vamos a examinar algunos de ellos.

El servicio Whois

1. Presentación

Whois es un servicio de búsqueda proporcionado por los registros de Internet, por ejemplo, los registros regionales de Internet (RIR) o los registros de nombres de dominio, permiten obtener información sobre una dirección IP o un nombre de dominio.

Whois hace posible:

-

obtener información sobre el propietario de un nombre de dominio (contacto administrativo, técnico y posiblemente de facturación) y sobre los servidores de nombres asociados con el dominio;

-

obtener información sobre la asignación de rangos de direcciones IP.

Esta herramienta nos proporcionará nuestros primeros datos.

2. La gestión de las direcciones IP en el mundo

La información administrativa relativa a las direcciones IP es registrada y gestionada por cinco organismos en el mundo llamados Regional Internet Registry (https://es.wikipedia.org/wiki/Regional_Internet_Registry):

-

RIPE NCC (redes IP europeas, whois.ripe.net) para Europa.

-

APNIC (Asia Pacific Network Information Center, whois.apnic.net) para Asia y el Pacífico.

-

ARIN (American Registry for Internet Numbers, whois.arin.net) para América del Norte y África subsahariana.

-

LACNIC (Latin-American and Caribbean Network Information Center, whois.lacnic.net) para América latina y el Caribe.

-

INTERNIC (whois.internic.net) para el resto del mundo.

El primer byte de la dirección IP se utiliza para determinar a qué...

La búsqueda de información en la Web

La Web rebosa de información interesante:

-

Páginas amarillas y páginas pro.

-

Información fiscal (sitios de la bolsa, mercados actuales, socios, etc.).

-

Información de las empresas (http://www.uned.es/).

-

Fotografías, redes sociales (Flickr, Facebook, Google+, OneDrive, Joomeo, etc.).

-

Mapas geográficos del sitio web (Google Maps, etc.).

-

Análisis de los sitios web (teléfonos, directorios, etc.).

-

Búsqueda Google avanzada (Google Dorks, GoogleHack, etc.).

La lista no es exhaustiva.

1. Los aspectos básicos

Lo más básico: las páginas amarillas o blancas.

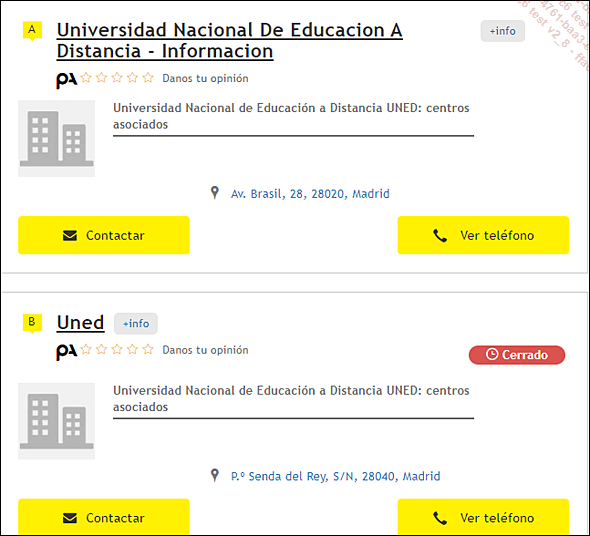

Páginas amarillas - Universidad Nacional de Educación a Distancia (UNED)

uned.es

2. Búsqueda en línea: los sitios web especializados

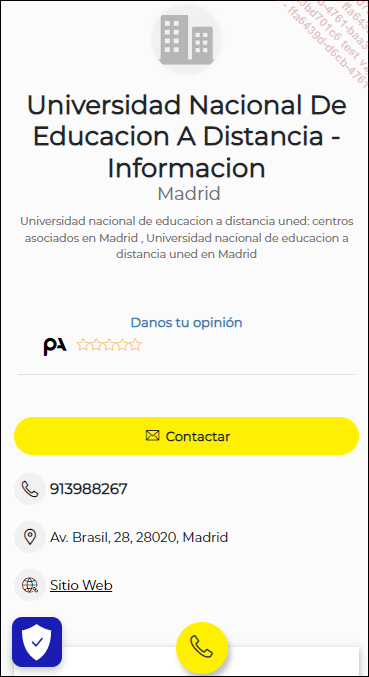

El sitio DNS History (dnshistory.org) lista las entradas antiguas de los dominios de Internet.

El sitio web dnshistory.org

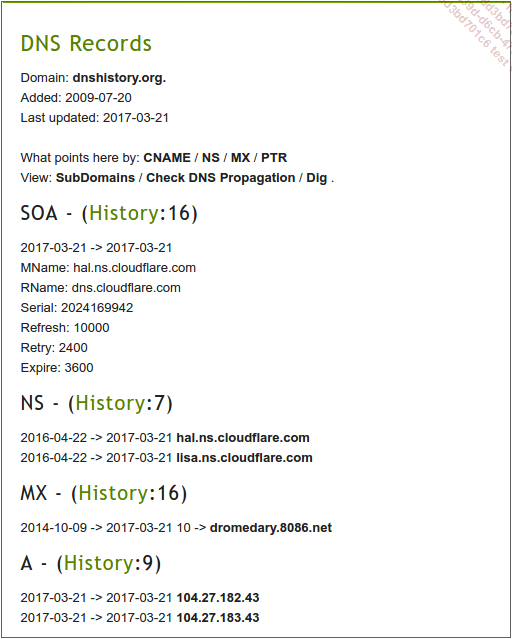

Wayback Machine (https://archive.org/web/) lista las diferentes versiones evolutivas de un mismo sitio web.

Wayback Machine

El sitio de ENI tal y como era el 8 de febrero de 2005

3. Las redes sociales y profesionales

En cuanto a la búsqueda de información sobre las personas y su entorno, ya sea personal o profesional, las redes sociales de todo tipo se han vuelto imprescindibles para recopilar información.

Solo por citar algunas:

-

Facebook, Google+, Monster...

-

LinkedIn, Viadeo...

La red social Facebook

Los sitios...

Los motores de búsqueda de periféricos conectados

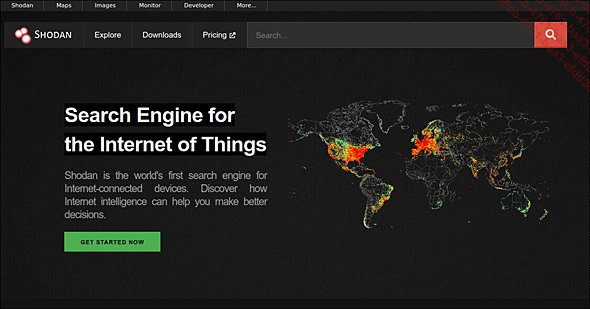

1. Shodan: la referencia

Shodan (https://shodan.io) es un motor de búsqueda creado en 2009 por John Matherly. Es un sitio web especializado en la búsqueda de objetos conectados a Internet y, por lo tanto, deben tener una dirección IP visible en la red. También se le llama el Google de los dispositivos conectados.

Por lo tanto, permite encontrar una variedad de servidores web, rúters, así como muchos periféricos como impresoras o cámaras.

Investigadores de seguridad y piratas informáticos también utilizan la herramienta Shodan para encontrar dispositivos mal protegidos y controlarlos mediante un simple navegador web.

Shodan ha tenido un lavado de cara y ahora luce un fondo negro muy atractivo.

Shodan: el buscador de periféricos conectados

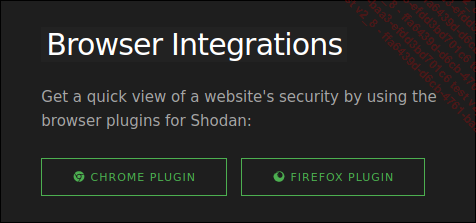

Shodan es un sitio accesible desde un navegador web; hay dos plugin disponibles para Firefox y Chrome.

Plugins Shodan para Chrome y Firefox

El registro es gratuito y da derecho a 50 resultados por búsqueda. Un sistema de crédito proporciona acceso a más respuestas.

Shodan ahora ofrece diferentes opciones, además de buscar dispositivos conectados. Para ello, es suficiente con hacer clic en el enlace More… para obtener una vista previa. De esta manera, puede buscar en un mapa los dispositivos o periféricos conectados en función de los filtros seleccionados (apache, proftpd, city, country, etc.). También puede obtener una vista completa de todos sus servicios expuestos en sus dispositivos conectados, un módulo...

La búsqueda de información con Google Hack

1. El Big Data

En la web hay disponible una cantidad de datos impresionante. Cada día creamos alrededor de 2,5 trillones de bytes de datos. Nuestros datos personales los guardan por gigantes de Internet: Google, Yahoo, Apple, Facebook, Amazon, etc., que aportan toda su experiencia en esta materia.

Estos actores clave de la red acumulan sumas astronómicas a través de la masa de datos personales recopilados en distintas partes, lo que comúnmente se llama Big Data.

2. Las técnicas utilizadas

La geolocalización

Tan pronto como el usuario autoriza esta función, es la puerta de entrada para los que rastrean los datos. Recibirá anuncios muy específicos de empresas comerciales a medida que navega en la red.

El clic

Cada uno de nuestros clics no solo se recopila, sino que también se analiza utilizando algoritmos muy potentes. El campeón en esta materia es Google. Cada clic permite refinar nuestro perfil y, por lo tanto, monitorizar nuestros clics revendiendo la información a empresas comerciales.

Por ejemplo: situación familiar, opiniones políticas, preferencias sexuales, gustos musicales, literarios o cinematográficos, etc.

A partir de estos datos, los algoritmos son capaces de saber lo que necesitamos hoy y mañana.

Si llega un bebé a la familia, le inundarán de anuncios de todo tipo de ropa o equipamiento, incluso podría recibir catálogos personalizados por correo sin haber pedido nada.

Una cantidad astronómica de dinero está en manos de un puñado de empresas. Estas empresas nunca dejarán de enriquecerse a nuestra costa.

Si bien algunos internautas configuran sus navegadores para no ser rastreados, los gigantes del Big Data lo perciben y centran sus esfuerzos en aquellos que no se han protegido.

3. Google: histórico y claves de su éxito

Google es el motor de búsqueda más utilizado del mundo. Diseñado a partir de una idea de Larry Page y Sergey Brin en 1998, representaba en 2021 el 92,15 % de la cuota de mercado en Francia en los motores de búsqueda.

Esta impresionante cifra en parte está ligada a la buena imagen que Google tiene entre el público.

Manejarse en Google es prácticamente inmediato, las páginas no se sobrecargan y se visualizan...

Aplicaciones gráficas dedicadas a la búsqueda de información

1. Maltego

Maltego (https://www.maltego.com/) es una aplicación gráfica que edita los llamados gráficos “relacionales”. Permite encontrar relaciones entre diferente información como direcciones IP, NDDs, DNS, redes sociales o incluso documentos. Este software ha sido desarrollado en Java por la empresa sudafricana Paterva.

Permite realizar rápidamente muchos tipos de búsquedas de información sobre lo que se denomina entidades (personas, sitios web, redes, AS, direcciones de correo electrónico, expresiones, direcciones IP, etc.).

Utiliza métodos llamados transforms y muchas fuentes de información (motores de búsqueda, redes sociales, DNS, etc.).

Está disponible en cinco versiones:

-

Maltego One (para empresas): soluciones personalizables.

-

Maltego X (versión premium): visualización máxima de enlaces en un millón de datos.

-

Maltego Classic (versión comercial): enlaza hasta 10.000 unidades de información.

-

Maltego CE (versión comunitaria): versión con algunas limitaciones (12 entidades máx./resultado).

-

Maltego Case File (versión gratuita para uso comercial): permite la visualización de conexiones en datos fuera de línea y no requiere el uso de transforms.

Es necesario registrarse para utilizar Maltego. Para aquellos...

Los scripts de búsqueda de información

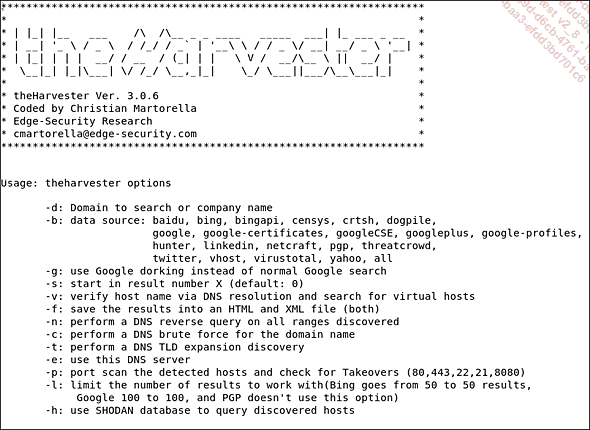

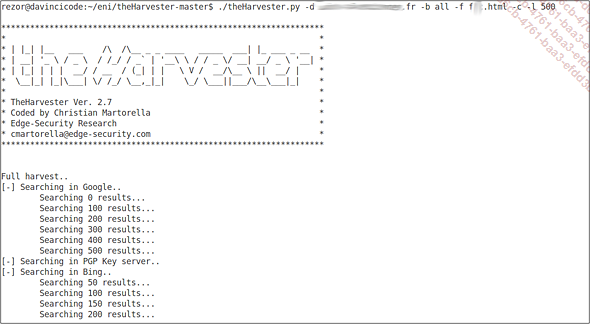

1. TheHarvester

TheHarvester es una herramienta que permite recuperar cuentas de correo electrónico, nombres de usuario, nombres de dominios y subdominios de diferentes fuentes públicas. TheHarvester significa "el cosechador" en castellano y eso es exactamente lo que hace esta herramienta: una cosecha de los datos que se le han pedido.

Es un script de Python que se encuentra en GitHub: https://github.com/laramies/theHarvester

theharvester.py -h

TheHarvester: la cosechadora

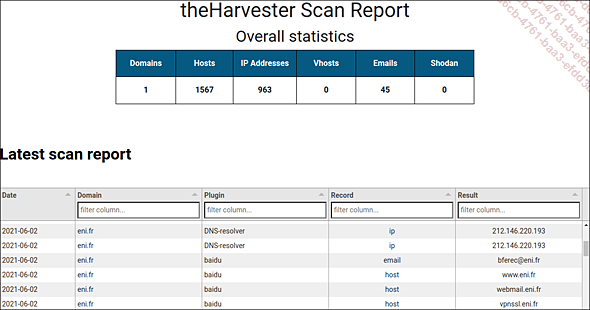

Este script recupera hosts, correos electrónicos y otra información sobre un dominio.

TheHarvester: búsqueda de información de un dominio

También permite generar un informe HTML.

Informe TheHarvester

2. CrossLinked

¿Quién no conoce LinkedIn, una plataforma de red profesional muy utilizada hoy en día para la contratación? De hecho, también es una excelente fuente de información y se usa mucho cuando se recopilan datos para las pruebas de penetración, así como para ataques maliciosos.

Generalmente, utilizamos los métodos de búsqueda avanzada de los motores de búsqueda, por ejemplo: site: linkedin.com/in ’nombre de la empresa’

El perfil de una empresa nos permite recuperar una lista de empleados y sus puestos.

CrossLinked es una herramienta de enumeración creada por "m8r0wn"...

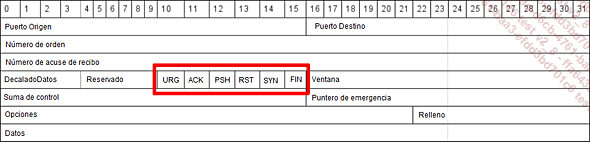

Enumeración DNS: comandos y scripts

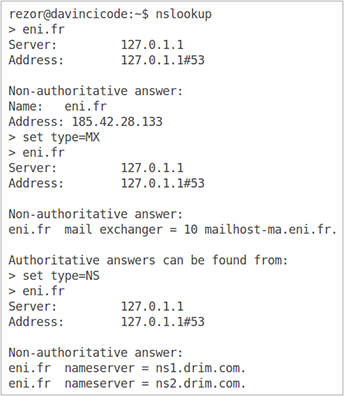

1. Nslookup

Nslookup es un programa informático de búsqueda de información en el DNS (Domain Name System), que asocia nombres de dominio y direcciones IP. Nativo en Windows, también está implementado para Linux.

Por lo tanto, Nslookup permite consultar los servidores DNS para obtener la información definida para un dominio determinado.

Utilización de nslookup

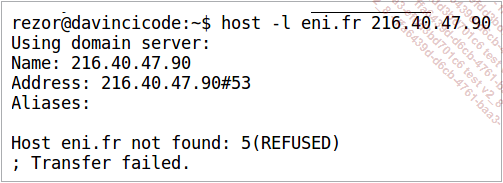

2. Host

Host es una utilidad de Unix que permite mostrar las redirecciones DNS. Fue desarrollado y distribuido bajo una licencia ISC por Internet Systems Consortium (ISC).

También permite solicitar una transferencia de zona DNS que normalmente no debería permitirse, pero que aún funciona en algunos dominios.

Host y transferencia de zona DNS

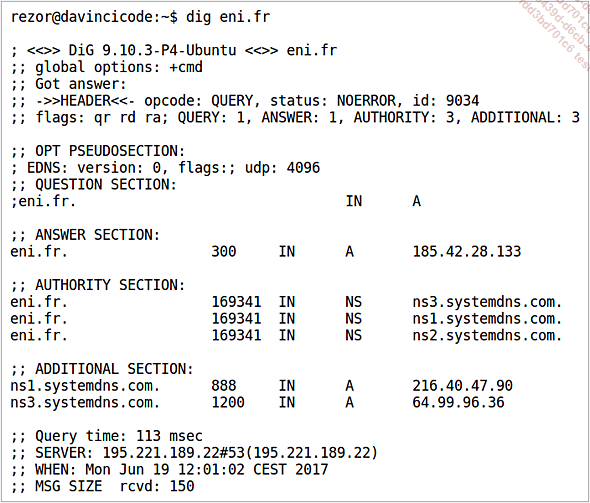

3. Dig

El comando dig es una herramienta flexible para probar y consultar servidores DNS. Permite crear todas las formas de solicitudes y ver toda la información de las respuestas.

El comando dig

También permite solicitar una transferencia de zona con el siguiente comando:

dig "@nombre del servidor de nombres" axfr "nombre de dominio" Con estos tres comandos disponibles, ya podemos automatizar una búsqueda de nombres de host, por ejemplo, con un script shell.

Pequeño script de búsqueda de nombres de hosts

4. Dnsenum

Escrito por uno de los desarrolladores de Kali Linux, Filip Waeytens (barbsie), dnsenum permite...

Los escáneres de puertos

1. Nmap

Nmap (Network Mapper) es una herramienta de exploración de red de código abierto utilizada en auditorías de seguridad. Es una aplicación que funciona en Linux y Windows, y que se presenta como una interfaz con distintas funcionalidades configurables. Puede escanear una red o una sola dirección.

Un puerto puede estar abierto (open), filtrado (filtered), cerrado (closed) o no filtrado (unfiltered). Permite el escaneado de los puertos TCP (Transmission Control Protocol) y UDP (User Datagram Protocol).

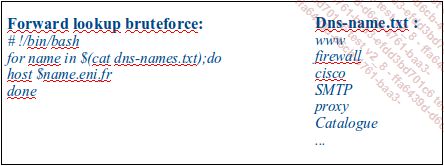

El protocolo TCP

El protocolo TCP es un protocolo orientado a la conexión, permite que dos máquinas controlen el estado de la transmisión.

Sus características son las siguientes:

-

TCP reordena los datagramas que provienen del protocolo IP.

-

TCP comprueba el flujo de datos para no saturar la red.

-

Los datos se formatean en segmentos de longitud variable para entregarlos al protocolo IP.

-

Permite la multiplexación de los datos, la información que proviene de distintas fuentes circula por una misma línea.

La conexión TCP se implementa a través del threeway hand shake.

Establecimiento de una conexión TCP

1 - Solicitud de conexión. Envío de una trama con el indicador SYN a 1.

2 - Respuesta enviando una trama con indicador ACK a 1 y solicitud de sincronización con SYN en 1.

3 - Envío de una trama con indicador ACK a 1.

Establecimiento de una conexión TCP

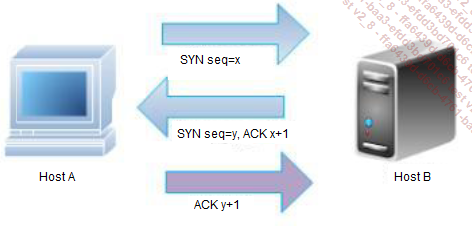

Encapsulación del protocolo TCP

-

URG: si este indicador es 1, el paquete se debe procesar con urgencia.

-

ACK: si este indicador es 1, el paquete es un acuse de recibo.

-

PSH (PUSH): si este indicador es 1, el paquete funciona según el método PUSH.

-

RST: si este indicador es 1, la conexión se reinicia.

-

SYN: el indicador TCP SYN indica una solicitud de establecimiento de conexión.

-

FIN: si este indicador es 1, la conexión se interrumpe.

Detalles de la encapsulación TCP

a. Uso de nmap

Sintaxis

nmap [Tipos de escaneado] [Opciones] {Especificación de los objetivos} -

Descubrimiento de máquinas en línea y que responden al ping (la opción -vv hace que nmap sea más explicativo):

nmap -sP 192.168.1.0/24 -vv -

Exclusión de una lista de máquinas:

nmap 192.168.1.0/24 --exludefile liste.txt -

Escaneado a partir de un archivo con una lista de escaneado:

nmap -iL lista.txt...Frameworks y recogida de información

1. Metasploit

Metasploit Framework (integrado en Kali Linux) es una herramienta para desarrollar y ejecutar exploits (software que explota una vulnerabilidad para beneficio propio) contra una máquina remota.

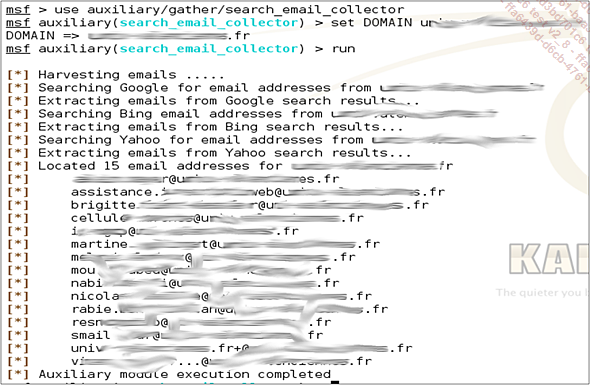

El módulo auxiliary/gather contiene los payloads (cargas útiles) de recopilación de información (correos electrónicos).

Utilización del módulo auxiliary/gather de Metasploit

2. Recon-ng

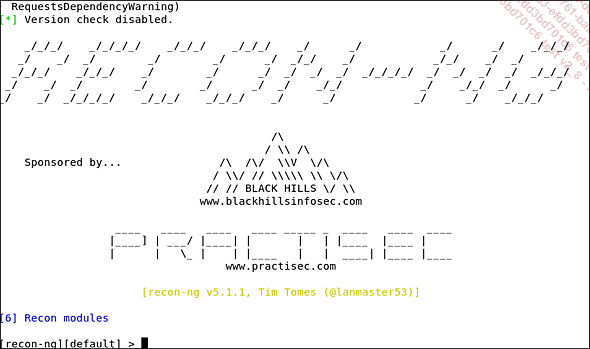

Recon-ng es un framework de recopilación de información web que funciona según el mismo principio que Metasploit. Está implementado por defecto en Kali. Utiliza módulos de búsqueda de correos electrónicos, subdominios, sitios web, etc.

Utilización del framework recon-ng

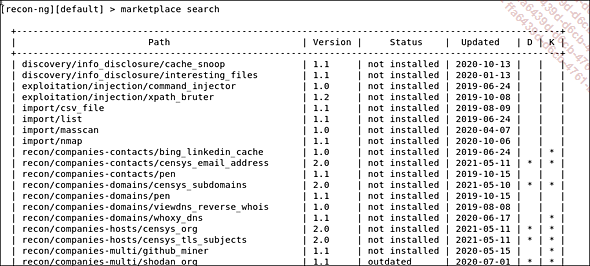

Como podemos comprobar, se cargan pocos o ningún módulo, por lo que tendremos que hacerlo nosotros mismos en función de nuestras necesidades. El comando marketplace nos ayudará a hacer esto.

Visualización de los módulos disponibles

Para instalar el módulo elegido, es muy sencillo:

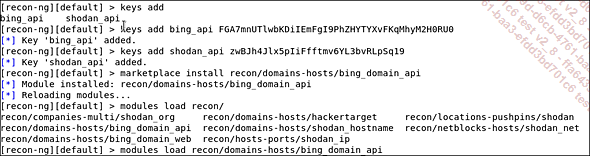

marketplace install <nombre del módulo> Algunos pueden necesitar una clave API (Shodan, Bing...). Todo lo que tiene que hacer es cargar la clave correspondiente y luego cargar el módulo.

Carga de la clave API e instalación del módulo seleccionado

Luego deberá ejecutar el comando options para...

El escáner de vulnerabilidades

1. Nessus: escáner de redes

Nessus es una herramienta de seguridad informática. Señala debilidades potenciales o probadas en las máquinas verificadas.

Detecta los siguientes elementos:

-

Servicios vulnerables a ataques que permitan controlar la máquina o acceder a información sensible.

-

Configuraciones incorrectas (puertos de mensajería abiertos), parches de seguridad no aplicados, tanto si las vulnerabilidades corregidas son explotables o no en la configuración probada.

-

Contraseñas predeterminadas, algunas contraseñas comunes y ninguna contraseña en algunas cuentas del sistema. Nessus también puede llamar al programa externo Hydra para atacar contraseñas usando un diccionario.

-

Servicios considerados débiles (se sugiere por ejemplo reemplazar Telnet por SSH), denegaciones de servicio contra la pila TCP/IP.

Nessus se divide en dos partes:

-

Nessusd, que es un daemon (servicio) que ejecuta solicitudes y se comunica con el objetivo.

-

Nessus, una aplicación cliente que recupera datos y muestra el resultado.

Esta división es habitual, el servicio se ejecuta con privilegios elevados (administrador) mientras que la interfaz gráfica, más compleja y vulnerable, se ejecuta con la identidad de un usuario sin privilegios.

Las pruebas se reproducen mediante plugins; algunos están en C compilado, pero la mayoría están escritos en el lenguaje de script NASL (Nessus Attack Scripting Language).

Los diferentes niveles de actuación posibles son los siguientes:

-

Detección de máquinas vivas en la red usando ping host.nasl.

-

Puertos escaneados con uno de los cuatro escáneres internos, o un escáner externo amap o nmap (no recomendado por motivos de rendimiento).

-

Recuperación de información:

-

Tipo y versión de los distintos servicios.

-

Conexión (SSH, Telnet o RSH) para recuperar la lista de los paquetes instalados.

-

Ataques simples, no muy agresivos. Por ejemplo, moverse a través de directorios, probar puertos de correo abiertos, etc.

-

Ataques que pueden ser destructivos:

-

Denegación de servicio en el software.

-

Denegación de servicio contra la máquina o los equipos de red intermedios.

Las últimas categorías de pruebas, más agresivas, pueden tener consecuencias desastrosas sobre la disponibilidad...

Faraday: IPE (Integrated Penetration- Test Environment)

Faraday es lo que se conoce como un entorno integrado de pruebas de intrusión. Es de tipo open-core (conviven una edición Enterprise y otra Community).

Está desarrollado para distribuir, catalogar y analizar los datos generados durante una prueba de intrusión.

A través de diferentes plugin, permite recuperar los resultados de los análisis de sus herramientas de pentest.

Hay tres tipos de plugin en Faraday:

-

El más fácil de usar es el pluing de consola, que permite escribir sus comandos favoritos en el terminal faraday específico y recuperar los resultados en la interfaz web.

-

El siguiente plugin es el de informes, que permite recuperar el contenido de los informes generados por ciertas herramientas.

-

Por último, los plugin API también llamados “plugins en línea”, que permiten acceder a la API de Faraday o a Faraday conectarse a las API y bases de datos.

La lista de herramientas compatibles con Faraday:

https://github.com/infobyte/faraday/wiki/Plugin-List

Faraday está integrado en la última distribución de Kali 2021. Para iniciarlo, simplemente haga clic en Faraday IDE Start en el menú Kali Linux Report.

A continuación, se iniciará Faraday en localhost: 5985 y se le pedirá que se conecte a la interfaz web (tenga en cuenta el usuario predeterminado “faraday” y la contraseña...

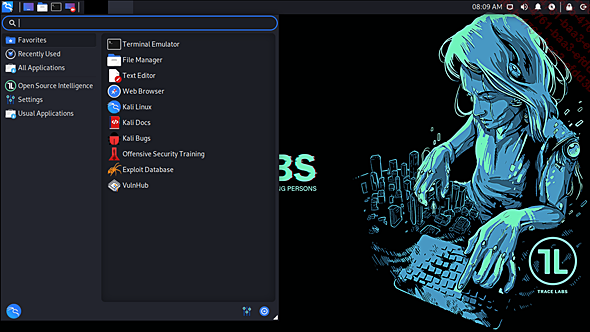

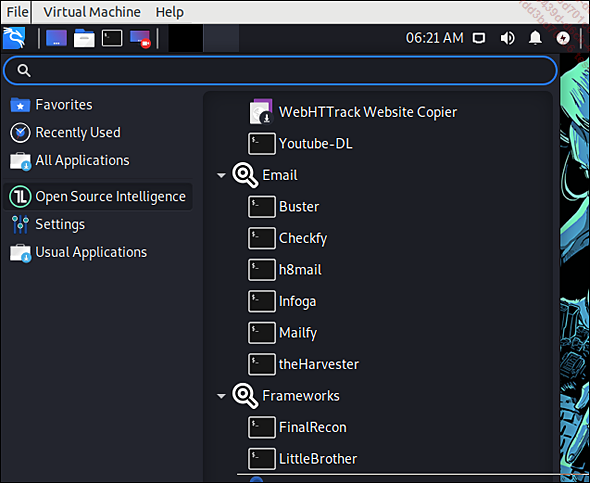

TL-OSINT: una máquina virtual para OSINT

Para aquellos que no quieran instalar las herramientas una por una, el equipo de Trace Labs ha implementado una máquina virtual (VM) OSINT, que reúne las herramientas OSINT más eficientes y muchos scripts personalizados. La VM se basa en una versión modificada de la popular distribución Kali-Linux. Se puede descargar aquí: https://www.tracelabs.org/initiatives/osint-vm

También hay disponible una guía de instalación en esta dirección: https://download.tracelabs.org/Trace-Labs-OSINT-VM-Installation-Guide-v2.pdf

La máquina virtual OSINT de Trace Labs

El menú Open Source Intelligence contiene muchas herramientas que le serán muy útiles en su investigación.

Las herramientas de búsqueda de TL-OSINT 2021

El protocolo SNMP (Simple Network Management Protocol)

SNMP, propuesto por el IETF (Internet Engineering Task Force), actualmente es el protocolo más utilizado para la gestión de equipos de red.

Los conmutadores o switchs, hubs, rúters y servidores son ejemplos de equipos que contienen objetos administrables. Estos objetos contienen información de hardware, así como parámetros directamente relacionados con el comportamiento del equipo en cuestión.

Estos objetos se clasifican en una base de datos denominada MIB (Management Information Base).

SNMP permite la comunicación entre el supervisor y los agentes instalados en los periféricos para recolectar los objetos deseados en la MIB.

A través de SNMP es posible obtener información sobre los siguientes elementos:

-

Perfiles de hardware y software.

-

Datos dinámicos en tiempo real.

-

La topología de la red.

-

Datos administrativos.

-

Datos estáticos definidos manualmente.

Por lo tanto, a través de SNMP es posible modificar los parámetros de administración.

El acceso a las variables está protegido por un community name. Por lo tanto, se distinguirá entre la estación de supervisión (manager), los elementos activos de la red (agents), las variables MIB y un protocolo (UDP).

La estación de trabajo usa el puerto 162 en UDP para recibir alertas de agentes, que usan el puerto 161.

Para ver si un dispositivo...

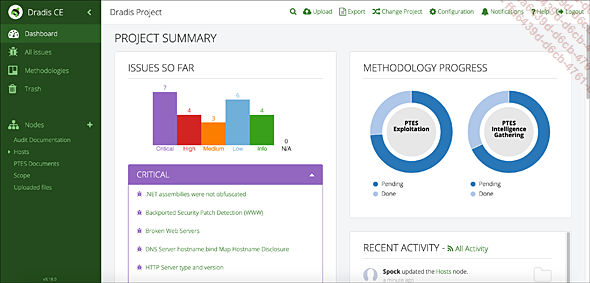

El reporting

Durante una information gathering, recopilamos mucha información que se tendrá que registrar y clasificar. En el caso de una auditoría, esta recopilación de información es solo una parte y necesitamos rápidamente una herramienta que nos facilite el trabajo.

Dradis es un framework de código abierto que permite recopilar y compartir información de manera eficiente.

Es una aplicación web (cliente-servidor) independiente, que proporciona un espacio compartido centralizado para conservar un registro de las pruebas realizadas. Se puede agregar notas, documentos o cualquier otra cosa que se pueda relacionar con una auditoría.

También puede encontrar muchos plugins para Dradis como Nmap, Nessus o Nikto, que dan formato a los informes generados por ellos.

Dradis tiene las siguientes funciones:

-

Generación sencilla de informes.

-

Gestión de archivos adjuntos.

-

Integración con algunas herramientas y sistemas existentes (plugin de servidor).

-

Multiportabilidad.

Dradis funciona bajo Linux y Windows, podemos descargar la versión Community desde su sitio web (https://dradisframework.com/ce/) así como toda la documentación necesaria para su instalación.

La herramienta de reporting Dradis

Sitios que indexan muchas herramientas y guías OSINT

Los siguientes dos sitios web listan muchas herramientas (gráficas y en línea de comandos) que le permitirán refinar sus búsquedas. El primero tiene forma de mapa mental (Mind Map) y proporciona el enlace de la herramienta indexada. El segundo le proporcionará herramientas y metodologías de investigación.

Es posible instalarlo en su máquina: https://github.com/lockfale/OSINT-Framework

Encontrará otro sitio muy interesante aquí: https://gijn.org/gijn-en-espanol/

Para terminar

La recogida de información, también llamada Information gathering, es el paso más importante en un pentest, ya que permite detectar vulnerabilidades potenciales y definir los vectores de ataque que utilizarán los pentesters. La lista de herramientas que se han presentado aquí está lejos de ser exhaustiva. Regularmente se lanzan muchas herramientas y es necesario una vigilancia tecnológica constante.

Este capítulo solo pretende sentar las bases de lo que hay que hacer y cada uno elegirá las herramientas que más le convengan en el contexto específico de un pentest.

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática