Reparación de una red

Método de enfoque

La resolución de un problema que afecta a la red requiere de rigor y metodología. Para ello es necesario tratar de dar respuesta a preguntas clave y respetar cierta progresión.

Por ejemplo, tratar de resolver el problema sin averiguar su causa generalmente conduce al fracaso.

En primer lugar, es preferible plantear cuestiones relativas a la aparición del incidente:

-

¿Ha funcionado antes?

-

¿Cuándo?

-

¿Qué modificación se ha realizado desde la última vez que funcionó?

Es importante centrarse en este momento únicamente en los hechos. Detenerse en las impresiones de los usuarios o en ideas preconcebidas no es eficaz.

Una metodología podría consistir en avanzar poco a poco, cumpliendo cada uno de los siguientes pasos:

1) Establecer los síntomas.

2) Identificar la amplitud del problema.

3) Definir lo que ha cambiado.

4) Elegir la causa más probable.

5) Implementar una solución.

6) Probar la solución.

7) Reconocer los efectos probables de la solución.

8) Documentar la solución.

Ejemplos de diagnóstico en capas bajas

Siempre hay que comprobar que los cables no estén expuestos a fuentes eléctricas o electromagnéticas que puedan crear interferencias. Por ejemplo, un cable de red que pasa por un canal compartido con cables eléctricos puede no funcionar bien.

Pasacables especializados para corriente de alta intensidad y corriente de baja intensidad

Del mismo modo, un cable que pasa muy cerca de un neón puede sufrir interferencias electromagnéticas (tubos fluorescentes). También puede haber un problema si el cableado pasa cerca de motores, por ejemplo, el de un ascensor. En estos casos, se puede utilizar cable blindado (STP) o incluso proteger el paso del cable cubriéndolo con una envoltura metálica. También se puede optar por una solución basada en la fibra óptica, que no es sensible a las interferencias electromagnéticas.

Existen diferentes dispositivos que permiten probar el cableado de red.

1. Dispositivos

a. El téster de cables

Permite asegurarse del buen funcionamiento de un cable: ausencia de corte, medición de la atenuación, de la resistencia o de otras características. También proporciona información detallada de las propiedades mecánicas y eléctricas de un cable. Cuanto más largo sea el soporte físico utilizado, mayor será el riesgo de fallos. Por ejemplo, utilizar un cable de par trenzado de 150 metros aumenta considerablemente este riesgo.

Hoy en día hay tésters muy avanzados que permiten obtener información sobre las colisiones y otros elementos importantes vinculados a la disminución del rendimiento de la red.

Estos tésters (ohmímetros) permiten garantizar que la impedancia de los distintos componentes es la correcta. Por ejemplo, un valor infinito entre los dos extremos de un cable de par trenzado indica que el cable está partido.

b. El reflectómetro

El reflectómetro permite medir la distancia que hay desde este dispositivo hasta un corte de la red. Es posible seleccionar el tipo de cableado utilizado: coaxial o fibra. La señal rebota cuando el cable se ha cortado, de manera que resulta fácil determinar el tiempo de ida y vuelta para deducir la distancia hasta el corte.

Para garantizar un buen funcionamiento del reflectómetro, es necesario conectarlo a...

Utilización de herramientas TCP/IP adaptadas

1. Principios

El conjunto de protocolos TCP/IP proporciona numerosas herramientas que permiten comprobar el buen funcionamiento de la red o de un mecanismo específico: resolución de nombres, acceso a un ordenador...

Es importante conocer estas herramientas y familiarizarse con ellas.

2. Ejemplo de utilización de las herramientas

a. arp

El protocolo ARP mantiene localmente en el ordenador una tabla de correspondencias entre las direcciones IP (lógicas) y MAC (física). El comando «arp» permite editar esta tabla, que se encuentra en la memoria RAM.

Cuando no se puede alcanzar un destinatario a través de la red, es importante ver la máscara ARP del ordenador remoto para saber si dispone de la dirección MAC de la puerta de enlace predeterminada. En este caso, esto puede querer decir que la ida funciona, pero la vuelta no.

Efectivamente, a la llegada, el router, que dispone de una interfaz en la misma red de nivel 2 que el destinatario, generará una petición ARP para obtener la dirección MAC de este. El destinatario recibirá la petición ARP y aprovechará para poner en su máscara la dirección MAC del ordenador que origina la petición ARP (el router), para anticipar la vuelta.

ARP también se puede utilizar para identificar un conflicto de dirección IP y comprobar la dirección MAC del destinatario en la misma red de nivel 2.

Podemos utilizar la herramienta ARP para añadir una entrada estática (mapeo de una dirección IP con una dirección MAC) para llegar a un dispositivo de red que no dispone de dirección IP (impresora) cuya dirección MAC conocemos. Para ello, efectuaremos una reserva ARP con la opción s.

En UNIX/Linux es posible crear un archivo que contenga el mapeo entre las direcciones MAC y las direcciones IP (/etc/ethers) con el fin de minimizar el tráfico vinculado a las numerosas difusiones ARP. Junto con eso, y para añadir seguridad, ARP se puede desactivar en cada equipo, de modo que nadie responda a una petición ARP solicitada por un ordenador desconocido cuya dirección MAC no esté referenciada en las tablas.

A continuación, se puede ver una máscara ARP de un ordenador Windows que dispone de cuatro tarjetas de red.

Observe que cada red de nivel 2 dispone...

Herramientas de análisis de capas altas

1. Análisis de peticiones de aplicaciones

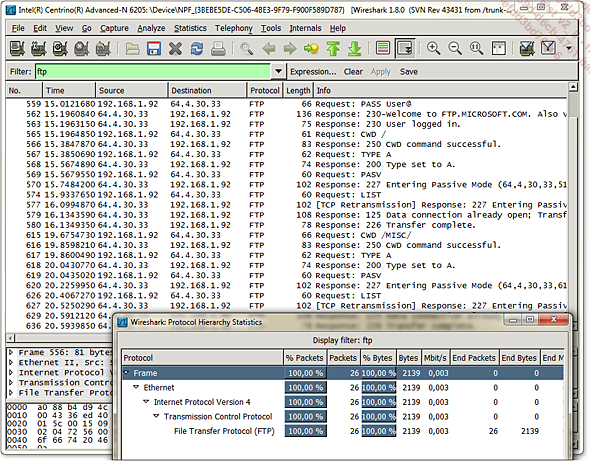

Para el análisis de aplicaciones, la herramienta más interesante es un analizador de tramas como Wireshark.

Por ejemplo, para capturar tramas FTP:

Análisis de tramas FTP

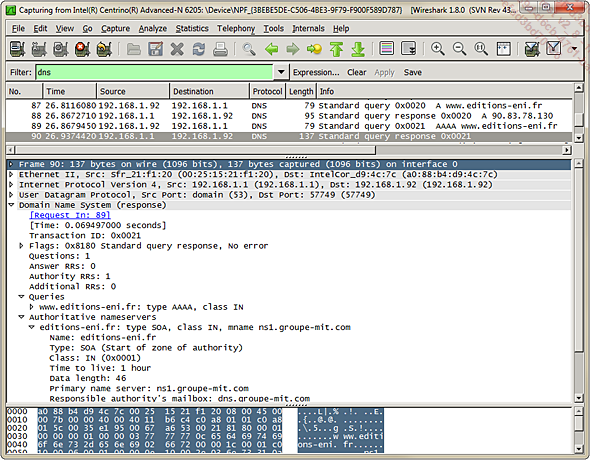

O incluso para analizar peticiones DNS:

Ejemplo de análisis de una respuesta DNS

2. Análisis de peticiones web

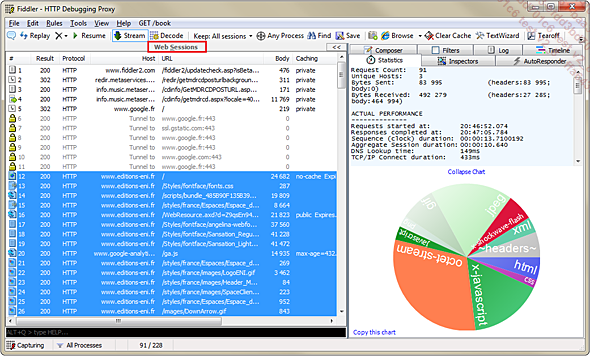

Por otra parte, existe una herramienta más específica para entornos web.

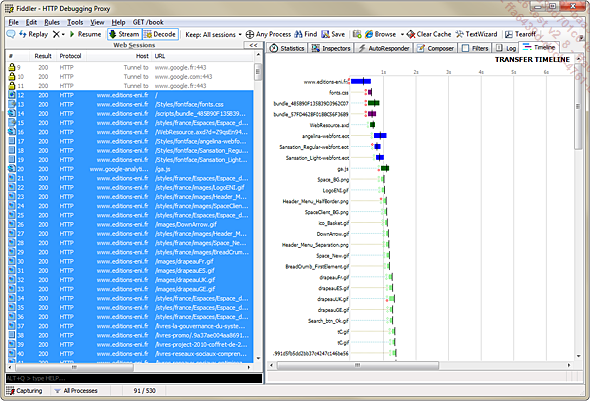

Por ejemplo, Fiddler, que significa literalmente «violinista», permite analizar las tramas entre un navegador y un servidor web.

Se trata de un depurador HTTP que actúa como proxy. Funciona automáticamente con Internet Explorer, pero puede funcionar también, si se configura, con otros navegadores.

Utiliza la dirección IP de bucle local en IPv4 (127.0.0.1) en el puerto 8888.

Cada petición web que ha ido a través del proxy aparece como una línea en el apartado Web Sessions.

Análisis de tramas con Fiddler2

Es posible utilizar javascript para analizar o modificar peticiones HTTP.

Se trata en particular de una de las curiosas herramientas disponibles para analizar cada petición AJAX.

Descomposición de la visualización de un sitio web

Permite reproducir una secuencia completa de tramas capturadas, crear puntos de parada para realizar ejecuciones paso a paso, obtener estadísticas instantáneas...

Ediciones ENI Editorial | líder en informática

Ediciones ENI Editorial | líder en informática